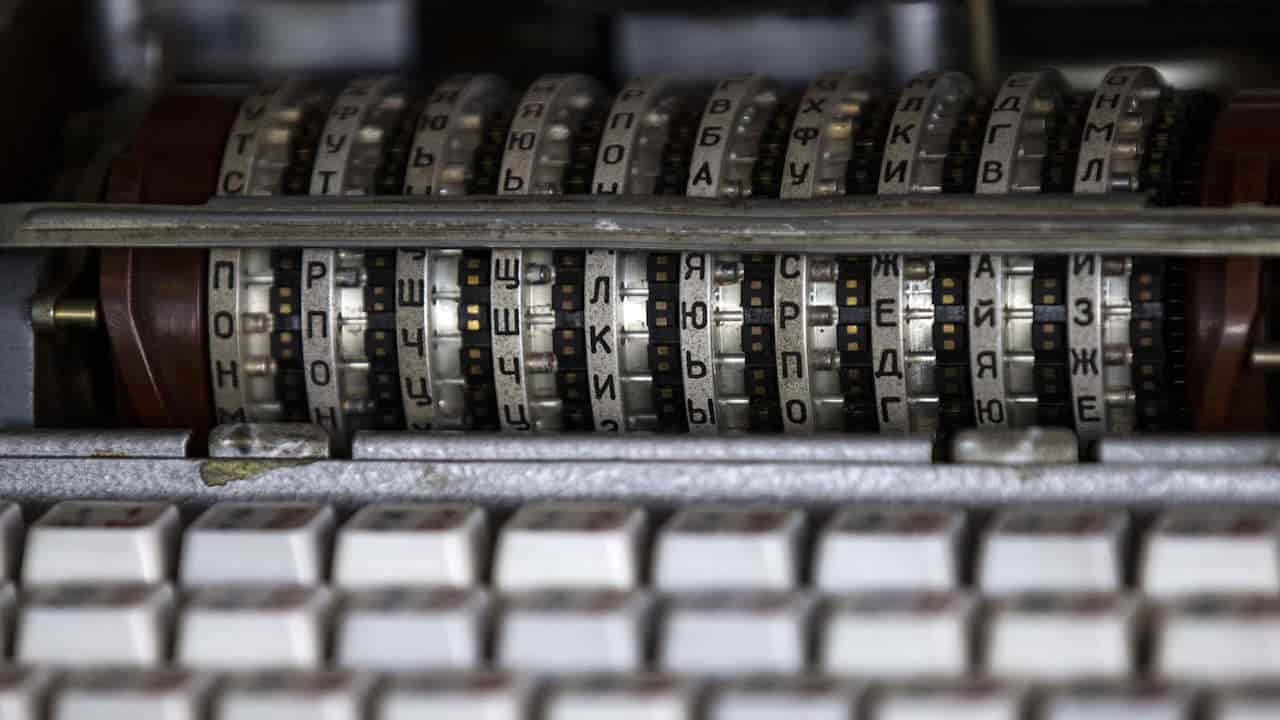

80 anni fa la cattura della macchina che ispirò film “The Imitation Game”. Enigma, il predecessore dei nostri sistemi avanzati di criptaggio.

Un anniversario passato, che non potevamo non interpellare essendo noi Tech MeteoWeek.

Il 9 maggio 1941 la corvetta britannica HMS Aubrietia metteva le mani per la prima volta su una macchina Enigma perfettamente funzionate, sottratta a un U-Boot tedesco: una svolta che permise di decriptare, con l’aiuto di alcuni dei più grandi matematici dell’epoca, le comunicazioni segrete dei nazisti.

Circondata da storie background incredibili, intrighi e personaggi straordinari, Enigma è la macchina crittografica più celebre della storia, da cui hanno preso ispirazione decine di romanzi e film, tra cui The Imitation Game, e segnato una parte importante del destino della seconda guerra mondiale.

LEGGI ANCHE: Muore fondatore di Adobe e degli utlizzatissimi PDF; cosa ci lascia in “eredità”?

La storia di Enigma

Ma che cos’era davvero Enigma?

Enigma era un dispositivo usato dalle forze armate naziste e garantì nelle fasi iniziali della guerra la sicurezza delle comunicazioni tedesche per coordinare le operazioni militari.

Una sorta di diario segreto. Era impossibile decifrare un messaggio che passava da Enigma.

Una svolta arrivò il 9 maggio 1941 quando, in occasione di uno scontro navale, la corvetta britannica HMS Aubrietia e il cacciatorpediniere britannico HMS Bulldog riuscirono ad abbordare il sommergibile tedesco l‘U-Boot 110.

Sin dall’inizio del conflitto la marina britannica aveva cercato di impossessarsi di queste macchine di criptaggio, ma senza successo: in caso di cattura gli equipaggi tedeschi riuscivano sempre a distruggere il congegno e i codici, rendendo impossibile recuperare le conversazioni avvenute.

I materiali requisiti vennero trasportati in Gran Bretagna, a Bletchley Park dove, in una villa di campagna era stato istituito il sito dell’unità principale di crittoanalisi del Regno Unito.

Un posto tranquillo, che non dava nell’occhio.

Lì erano stati riuniti alcuni dei maggiori matematici del mondo, un ‘dream team’ della crittografia di cui faceva parte anche Alan Turing, eclettico scienziato vittima di forti persecuzioni a causa della sua omosessualità e forti disturbi psichici a cui si devono anche i primi fondamentali passi per la nascita dell’informatica.

LEGGI ANCHE: La spada laser di Star Wars esiste davvero: la sta producendo Disney

I nuovi sistemi di criptaggio

Le minacce sempre più sofisticate alla sicurezza informatica e le violazioni di alto profilo rendono la protezione dei dati una priorità per utenti aziendali.

Direttamente da Enigma, i suoi successori.

Gli strumenti di crittografia sono un metodo fondamentale per proteggere le informazioni rendendole inintelligibili ai criminali informatici.

- CertainSafe: Il software di crittografia basato su cloudCertainSafe fornisce sicurezza di livello enterprise attraverso un “Digital Vault”, una sorta di caveau digitale. I dati possono essere caricati manualmente o tramite API di applicazioni automatizzate, e vengono quindi sostituiti con i “DigiToken” della società, che forniscono una rappresentazione virtuale dei dati e mantengono al sicuro le informazioni sensibili nel cloud CertainSafe. Le informazioni vengono crittografate utilizzando lo standard avanzato AES256, e possono essere decifrate e recuperate rapidamente quando richiesto.

- AxCrypt: Lo strumento open source AxCrypt offre crittografia AES a 128 o 256 bit per i file. Può anche proteggere automaticamente i file salvati in servizi di archiviazione cloud come Google Drive.Include la gestione delle password e una versione mobile per l’utilizzo remoto, e consente a più utenti AxCrypt di accedere ai file tramite le loro password personali. È gratuito, veloce e intuitivo, ma protegge solo i file e non può crittografare volumi o drive.

- VeraCrypt: è uno strumento di crittografia completamente gratuito che funziona su Windows, MacOSX e Linux. Il software è stato sviluppato dallo stesso team di TrueCrypt ed è essenzialmente una versione migliorata del suo predecessore. Semplice ma efficace, rende i sistemi e le partizioni immuni a nuovi attacchi aggiungendo maggiore sicurezza agli algoritmi di crittografia esistenti. Il sistema open-source non ha un’interfaccia attraente, ma è facile da usare e viene aggiornato regolarmente.