Il software di Cellebrite usato dalle polizie mondiali per sbloccare i telefoni è vulnerabile a diversi attacchi ed è possibile inquinare le prove rendendole inutilizzabili. Parole del CEO di Signal.

Cos’è Cellebrite e perchè è così importante in questa notizia?

Cellebrite è la società israeliana che produce il software usato dalle autorità di molti Paesi per sbloccare gli smartphone e leggerne i dati.

L’amministratore delegato di Signal, Matthew Rosenfeld, ha preso il software di Cellebrite e lo ha “bucato” con estrema facilità, mettendo in luce la poca cura impiegata per renderlo sicuro.

“Ad esempio, includendo un file appositamente formattato in un’app su un dispositivo che viene scansionato da Cellebrite, è possibile eseguire codice che modifica non solo il report di Cellebrite creato in quella scansione, ma anche tutti i precedenti e futuri generati da quella macchina, visto che è possibile inserire o rimuovere testo, e-mail, foto, contatti, file e qualsiasi altro dato senza modifiche rilevabili del timestamp o da errori di checksum. Questo mette seriamente in discussione l’integrità dei dati dei report di Cellebrite, visto che possono essere modificati anche da chi esegue queste scansioni.”

LEGGI ANCHE: Signal, la nuova beta consente di trasferire le chat su un nuovo dispositivo

Piano fallimentare fin da subito?

In Signal si sono messi a studiare il software di Cellebrite dopo che la società israeliana ha detto di essere in grado di accedere ai dati di Signal dopo aver sbloccato un telefono. Marlinspike ha scritto un post sul suo blog per dire al mondo quanto le app di Cellebrite siano poco sicure.

Una partita a tennis praticamente.

“Siamo stati sorpresi di scoprire che pochissima cura sembra essere stata data alla sicurezza del software di Cellebrite. Mancano le difese di mitigazione degli exploit standard del settore e sono presenti molte opportunità per poterle sfruttare.”

Marlinspike spiega che il dispositivo di hacking Cellebrite deve analizzare tutti i tipi di dati non attendibili sull’iPhone o su un altro dispositivo analizzato, ma sembra che sia stata prestata pochissima attenzione alla sicurezza del software di Cellebrite.

Il fondatore di Signal sottolinea che mancano misure standard di mitigazione dei malware e questo consente di sfruttare tantissime vulnerabilità.

Ad esempio, il sistema Cellebrite utilizza un software di conversione audio/video di Windows rilasciato nel 2012. Da allora, il software è stato aggiornato con più di 100 correzioni di sicurezza, nessuna delle quali è inclusa nei prodotti Cellebrite.

Come riscrivere le prove

Marlinspike segnala una delle vulnerabilità più gravi che potrebbe permettere la riscrittura di tutti i dati raccolti dagli strumenti di Cellebrite. Un file configurato in modo univoco e inserito in qualsiasi app consentirebbe l’alterazione di tutti i dati che sono stati o saranno raccolti dal software di Cellebrite.

Tale file potrebbe alterare i dati “in qualsiasi modo arbitrario (inserendo o rimuovendo testo, e-mail, foto, contatti, file o qualsiasi altro dato), senza cambiamenti di timestamp rilevabili o errori di checksum“, dice Marlinspike.

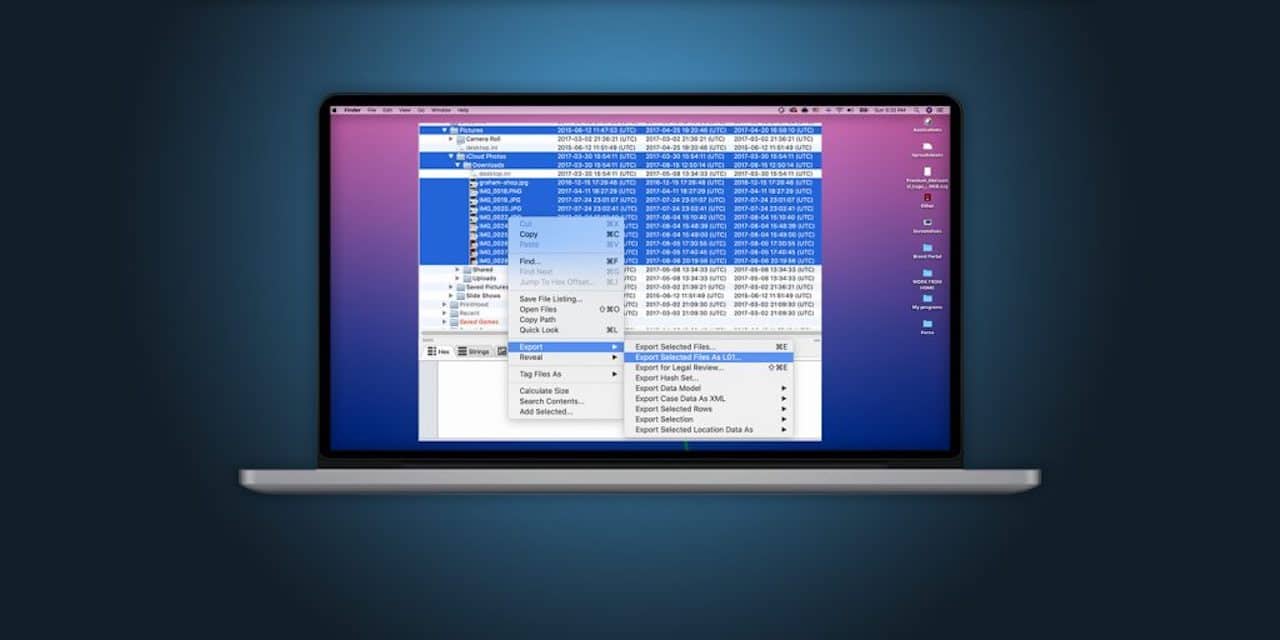

l CEO di Signal ha condiviso altri dettagli sui prodotti di hacking dei dispositivi Cellebrite. Ad esempio, l’azienda fornisce due pacchetti software: UFED, che rompe la crittografia per raccogliere dati cancellati o nascosti, e Physical Analyzer, che rileva “trace events” per la raccolta di prove digitali.

Per gli utenti preoccupati di Cellebrite e dei suoi strumenti, Marlinspike sottolinea che i prodotti richiedono l’accesso fisico. In altre parole, non effettuano sorveglianza remota o intercettazione dati.

LEGGI ANCHE:Secondo Forbes l’FBI è riuscita a leggere anche le chat di Signal: ma cos’è successo?

Conclusioni temporanee

Questa scoperta depotenzierebbe di fatto il valore dei dati raccolti dal software Cellebrite dai dispositivi indagati dalle autorità mondiali che si servono delle applicazioni della società israeliana; perché quei dati, usati magari come prove in un processo, potrebbero essere stati riscritti e falsificati grazie alle vulnerabilità scoperte da Signal.

Questa non è la prima volta che Cellebrite ha problemi di sicurezza.

Nel 2017, i server dell’azienda sono stati violati, provocando la fuga di dati e file tecnici sui suoi prodotti.

Inoltre, sebbene Cellebrite venda i suoi strumenti solo alle forze dell’ordine e ad altre agenzie governative, alcuni dispositivi erano acquistabili anche su eBay negli anni passati.